El IOS es el sistema operativo de red del fabricante de CISCO, dichos equipos se pueden administrar y configurar por una interfaz gráfica (basada en WEB o un aplicativo como CCP), pero algo que debemos conocer son los comandos (instrucciones) que se utilizan desde la CLI, para ello debemos conocerlo y examinarlos para tener un buen manejo de ellos.

Una de las configuraciones más habituales es la configuración de las interfaces de los dispositivos, es por ello que comparte la siguiente información extraída del blog de unos amigos, donde se tiene información relacionada y ha sido una de los artículos más visitados:

Por Oscar Gerometta

Continuando con la revisión de las publicaciones más visitadas en estos años la siguiente es esta. Escrita también durante el primer año de este blog, es la segunda más visitada, con lo que también supongo que su información es útil para muchos y por lo tanto también decidí revisarla y actualizarla.

Este es el resultado.

Durante el proceso de configuración de dispositivos de infraestructura llega siempre el momento de realizar o modificar la configuración de una interfaz o varias interfaces. En este sentido es fundamental que tengamos en cuenta algunos comandos Cisco IOS claves, que son comunes a todas las interfaces de los dispositivos Cisco IOS.

Ante todo, todos los comandos relacionados con la configuración de las interfaces de dispositivos IOS se ejecutan en el modo configuración de interfaz:

Router#configure terminal

Router(config)#interface [tipo] [módulo/interfaz.subinterfaz]

Un ejemplo:

Router(config)#interface GigabitEthernet 0/0

De esta forma se ingresa al modo de configuración de la interfaz tanto de routers como switches o firewalls Cisco.

Es necesario indicar la interfaz que se desea configurar o crear, según sea el caso.

Alternativamente, cuando debemos realizar la configuración de un grupo de interfaces de igual tipo y con los mismos parámetros (algo habitual en el caso de los switches) se puede utilizar el comando interface range:

Switch(config)#interface range FastEthernet 0/1 - 10

Switch(config-if-range)#_

Una vez en el modo configuración de interfaz se puede consultar el listado de comandos disponibles utilizando el comando de ayuda habitual: ? debemos tener presente que la lista de comandos que se genera varía de acuerdo al tipo de interfaz, la plataforma y la versión de IOS de que se trate.

En esta lista de comandos, algunos de los básicos son:

Router(config-if)#no shutdown

Las interfaces de los routers Cisco IOS tienen sus interfaces inactivas por defecto por lo que requieren ser activadas por configuración para que sean operativas.

Los switches Cisco Catalyst, en cambio, tienen todas sus bocas activas por defecto, motivo por el cual se sugiere que aquellas que no sean utilizadas sean desactivadas por configuración.

Para que una interfaz sea activa debe encontrarse en estado up/up, para lo cual en el caso de los routers es necesario que los puertos sean habilitados manualmente por el administrador utilizando el comando:

Router(config-if)#no shutdown

Al hacer copias de respaldo de los archivos de configuración es preciso recordar que este comando no se guarda en el archivo de configuración por lo que es conveniente editar esos archivos para agregar este comando en cada interfaz para facilitar que los puertos sean inmediatamente operativos cuando se haga una restauración de esa configuración.

Router(config-if)#ip address x.x.x.x x.x.x.x

Este comando que permite asignar una dirección IPv4 a una interfaz. El comando requiere que se ingrese tanto una dirección IPv4 como una máscara de subred, de lo contrario devolverá un mensaje de comando incompleto.

Router(config-if)#ip address 172.16.15.1 255.255.255.0

Una variante posible es activar el cliente DHCP de IOS en la interfaz de modo que obtenga una dirección IPv4 utilizando el protocolo DHCP:

Router(config-if)#ip address dhcp

Router(config-if)#ipv6 enable

Cuando se trata de implementar redes IPv6 este comando activa el protocolo enrutado en la interfaz.

Consecuencia inmediata de la activación del protocolo es la generación automática en la misma interfaz de la dirección IPv6 link-local (FE80::/10) correspondiente, utilizando EUI-64 para derivar la porción de nodo.

Cuando se ha de configurar una dirección IPv6 unicast global o unique-local este comando es opcional ya que al configurar la dirección se activa automáticamente el protocolo en la interfaz.

Router(config-if)#ipv6 address xxxx::/XX

Comando que permite asignar una dirección IPv6 a una interfaz.

Con diferentes variantes permite definir una dirección completamente estática o asignar solamente un prefijo de red y requerir que el ID de nodo se asigne automáticamente utilizando EUI-64.

Requiere la identificación de la longitud del prefijo que identifica el segmento de red al que pertenece la interfaz.

Router(config-if)#ipv6 address 2001:db8:1:1::1/64

Router(config-if)#ipv6 address 2001:db8:1::/64 eui-64

Router(config-if)#ipv6 address FE80::1 link-local

En este caso también es posible activar el cliente dhcpv6 a la asignación de IPv6 utilizando la autoconfiguración stateless propia del protocolo.

Router(config-if)#ipv6 address autoconfig

Router(config-if)#ipv6 address dhcp

Router(config-if)#description

Si bien la incorporación de una descripción a la interfaz es un feature opcional es un recurso importante a tener en cuenta para facilitar la identificación de interfaces y las tareas de diagnóstico y resolución de fallos. La inclusión de una descripción clara y precisa ahorra tiempo y simplifica tareas futuras.

La forma de agregar una descripción en la configuración es la siguiente:

Router(config-if)#description LAN de ventas

También se puede agregar información de referencia tal como:

Router(config-if)#description enlace Eth con Acme soporte 0800-444-4444

Este tipo de anotaciones o referencias es de utilidad para facilitar tareas de resolución de problemas.

Router(config-if)#bandwitdh

Este es también un comando opcional pero necesario ya que es utilizado por diferentes algoritmos de cálculo que utiliza el sistema operativo.

Entre ellos el algoritmo de aquellos protocolos de enrutamiento que utilizan el ancho de banda para sus cálculos de métrica, los algoritmos de asignación de recursos (QoS), los cálculos de nivel de utilización de las interfaces.

Es importante tener en cuenta que este comando declara el ancho de banda en Kbits. Los valores por defecto son diferentes en interfaces LAN o WAN.

En interfaces Ethernet se toma como valor BW la velocidad a la que ha negociado la interfaz cuando está habilitada la autonegociación, o la velocidad definida en el puerto cuando se ha optado por una configuración estática.

En interfaces seriales el valor por defecto es el correspondiente a una interfaz E1: 1544 Kb.

Router(config-if)#bandwidth 1024

El valor efectivamente en uso en cada interfaz puede ser consultado utilizando el comando show interfaces.

Router(config-if)#duplex auto

Router(config-if)#speed auto

Se trata de comandos relacionados con las interfaces de la familia Ethernet de routers y switches.

Estos son dos comandos de suma importancia, ya que los valores de operación de ambos extremos de un enlace deben coincidir y en definitiva determinan la operación y performance de un segmento de red.

Por ejemplo, para configurar una interface como Fastethernet en modo full dúplex:

Router(config-if)#speed 100

Router(config-if)#duplex full

Los valores de velocidad (speed) posibles dependen del hardware del dispositivo. En general, por defecto, las interfaces están en modo autosensitivo:

Router(config-if)#speed auto

Router(config-if)#duplex auto

Switch(config-if)#switchport xxxxx

Se trata de un comando propio de switches (no en routers), que permite colocar definir características de operación de puertos que operan en capa 2. De este comando dependen diferentes prestaciones: enlace troncal o de acceso, port-security, etc.

Por ejemplo, para configurar una interfaz en modo acceso o troncal:

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 14

Switch(config-if)#switchport mode trunk

También se utiliza este comando en switches capa 3 para definir un puerto específico como puerto capa 2 o capa 3. Por ejemplo, para que un puerto comience a operar como interfaz ruteada:

Switch(config-if)#no switchport

Fuentes:

10 de noviembre de 2017

9 de noviembre de 2017

Distancia Administrativa en diferentes fabricantes

¿La distancia administrativa es común entre los múltiples fabricantes?

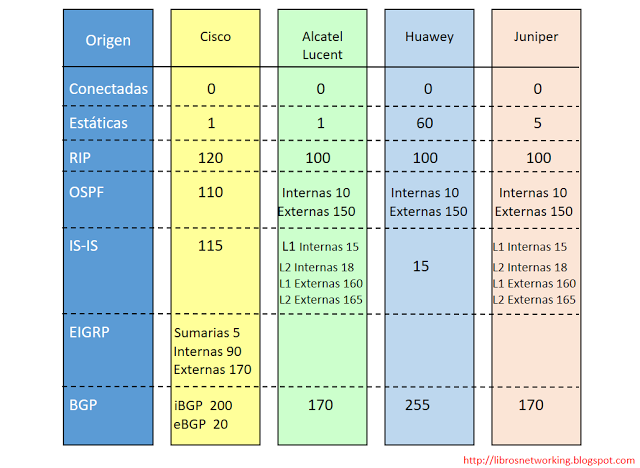

En el tema de enrutamiento dinámico se ha ido hablando de la distancia administrativa, como un valor de confiabilidad el cual permite cuanto tenemos mas de un protocolo de enrutamiento corriendo en un mismo router y este va aprendiendo una ruta hacia un mismo destino, este valor permite determinar que ruta es mas confiable en relación al protocolo de enrutamiento. Pero estos valores que hemos ido viendo son valores desde un punto de vista sesgado, pues es desde la perspectiva del fabricante de Cisco.

De ahí que les comparte la siguiente información que unos amigos publicaron en sus blogs:

Por Oscar Gerometta

Al considerar el algoritmo de selección de la mejor ruta utilizado en dispositivos Cisco IOS, el primer criterio

para definir la mejor ruta a un destino cuando se presentan varias rutas diferentes es la confiabilidad de la

información de enrutamiento que, en IOS, es representada a través del parámetro

denominado Distancia Administrativa.

Sin embargo, un punto que olvidamos considera siempre es que la Distancia Administrativa

Sin embargo, un punto que olvidamos considera siempre es que la Distancia Administrativa

es un parámetro propietario de Cisco. IOS asigna un valor de DA por defecto a cada protocolo de

enrutamiento que es modificable luego por configuración.

Otros fabricantes siguen el mismo criterio utilizando un parámetro al que denominan Preferencia y que tiene el

Otros fabricantes siguen el mismo criterio utilizando un parámetro al que denominan Preferencia y que tiene el

mismo valor: califica la confiabilidad de la información obtenida.

El valor asignado por defecto a cada protocolo cambia en diferentes fabricantes aunque, en términos

El valor asignado por defecto a cada protocolo cambia en diferentes fabricantes aunque, en términos

generales, la graduación de confianza que merece cada protocolo es semejante.

El siguiente gráfico presenta los valores que se asigna a cada fuente en diferentes fabricantes.

Entonces respondiendo a la pregunta del principio del articulo, es NO, pero cumple la misma función, esto nos

El siguiente gráfico presenta los valores que se asigna a cada fuente en diferentes fabricantes.

Entonces respondiendo a la pregunta del principio del articulo, es NO, pero cumple la misma función, esto nos

muestra que tener el criterio teórico es sumamente importante, y al mismo tiempo tener presente las propias características del vendedor o fabricante.

Fuentes:

10 de mayo de 2016

Cómo activar el adaptador de bucle (Loopback Adapter) invertido en Windows 10

Enable Loopback Adapter

El adaptador de bucle invertido es una herramienta muy útil que fue diseñado para poner a prueba las configuraciones de red. Durante muchos años, algunos administradores ingeniosos han comentado que el adaptador de bucle invertido tiene algunas características útiles, así como la conexión de dos ordenadores sin necesidad de un cable cruzado o conectar una máquina virtual a Internet. Aunque el adaptador de bucle invertido tiene un fondo fuerte, pero Microsoft parece estar ocultando esta característica en cada nueva versión de Windows. Antes de continuar para aprender cómo habilitar esta característica, veamos por que lo necesitamos.

Por qué necesitamos Loopback Adapter?

El adaptador de bucle invertido se utiliza como una herramienta de prueba para el entorno de red virtual cuando el acceso a la red no está disponible. Por otra parte, también hay que utilizarlo con el adaptador de red o un controlador de adaptador de red. Esta función también le permite enlazar los elementos de configuración de red, protocolos y clientes de la red, además de otras características múltiples (Enrutamiento, router-ID, BGP Address, etc).

Aquí está una guía paso a paso con imágenes pertinentes, se explica cómo habilitar esta característica en Windows 10. Usted puede notar que Microsoft ha cambiado el nombre de "adaptador de bucle invertido de Microsoft" a "KM-TEST Adaptador de bucle invertido Microsoft".

Habilitando Loopback Adapter

PASOS:

1. En la barra de búsqueda, justo al lado del icono de Windows, escriba "Administrador de dispositivos (Device Manager)". A partir de los resultados mostrados, toque en el "Administrador de dispositivos".

2. Desde la ventana Administrador de dispositivos, haga clic en la acción, y luego desde el menú desplegable, haga clic en "Agregar hardware heredado (Add legacy hardware)".

3. En la ventana "Agregar nuevo hardware", haga clic en "Instalar el hardware seleccionándolo manualmente de una lista (avanzado)" y después de que haga clic en Siguiente.

4. A continuación, seleccione "Adaptadores de red" y haga clic en Siguiente.

5. Desde el panel navegable izquierdo, en la sección fabricante "Microsoft". A continuación, seleccione el adaptador Microsoft KM-TEST Loopback adapter, y haga clic en Siguiente hasta que esté terminado.

6. Finalizar y utilizar en sus redes virtuales aun sin conexión de Internet o alguna red.

Bibliografía

- https://technet.microsoft.com/en-us/library/cc708322(v=ws.10).aspx

- https://www.youtube.com/watch?v=yIrDvVjyiMk

19 de septiembre de 2015

IoE y las redes inalámbricas

Mucho se habla de Internet of Everything (IoE), la evolución de Internet en la que se interconectan personas, objetos, procesos y datos. Pero más allá de las posibilidades y realidades que se abren están los desafíos técnicos.

Dar base tecnológica a esta nueva Internet requiere el ajuste de muchos elementos: desarrollo de sistemas de sensores y aplicaciones, transporte, procesamiento y almacenamiento de grandes volúmenes de datos, conectividad, seguridad, etc.

Por eso hay tecnologías de networking que adquieren nuevo relieve, como es el caso de RFID, IPv6, seguridad y conectividad inalámbrica. Esto significa adecuación de tecnologías a nuevos usos, y entrenamiento y capación para incorporar los conocimientos y habilidades necesarios para implementarlas y gestionarlas.

Tecnologías de conectividad inalámbrica

En este post se quiere centrarse en las tecnologías de conectividad inalámbrica disponibles.

Un elemento clave de IoE es el despliegue de redes de sensores (WSN - Wireless Sensor Networks) para la recolección de información en línea que luego ha de ser procesada para generar reportes o impactar en procesos automatizados.

Estas redes de sensores mayoritariamente utilizan conectividad inalámbrica para enviar los datos hacia los puntos de procesamiento. Para esto en la actualidad se utilizan diferentes tecnologías y esa multiplicidad constituye un problema.

Las tecnologías actualmente desplegadas con este propósito son IEEE 802.15.4 (LR-WPAN), Zigbee, 6LoWPAN, Bluetooth (802.15.1), en general las WPAN (Wireless Personal Area Network), WiFi (IEEE 802.11) o soluciones propietarias. También se utilizan soluciones móviles como GPRS o EDGE.

Esta variedad de tecnologías se debe a la búsqueda en cada caso una solución adecuada para lograr la conectividad necesaria pero también genera la necesidad de una estandarización que permita cubrir los diferentes requerimientos y reducir los costos.

Una de las tendencias en el proceso de estandarización es la adopción de soluciones 4G como UMTS y LTE, y la proyección a 5G.

¿IEEE 802.11 no es una solución?

La aprobación de 802.11ac introdujo una tecnología inalámbrica de bajo costo y alto ancho de banda. Sin embargo aún tiene limitaciones importantes en función de los requerimientos del despliegue de WSN: No está adaptada a las necesidades de ahorro de consumo de energía de los sensores, y por otra parte, al operar sobre la banda de 5 GHz su radio de cobertura es limitado y requiere de nodos intermedios con una arquitectura compleja para asegurar la cobertura de superficies extensas.

Sin embargo, desde el año 2010 se está trabajando en el desarrollo de un nuevo estándar: 802.11ah que debería dar respuesta a estas limitaciones:

- Opera en la banda de 900 MHz que es una banda no-licenciada con poca congestión y mucho mayor penetración (alcance).

- Se estima un alcance de hasta 1000 metros en exteriores.

- Permitirá la asociación de más de 8.000 dispositivos a un único access point (las tecnologías actualmente en uso permiten hasta 256 asociaciones).

- Se está trabajando sobre tasas de transmisión de al menos 100 Kbps (las redes de sensores no requieren mucho ancho de banda).

- Está preparado para topologías de un único salto.

- Tiene un consumo de energía muy bajo.

- Es además una solución de bajo costo.

De esta forma se espera superar las limitaciones actuales de las redes 802.11 para el desarrollo de WSN. Si bien la comisión responsable aún está trabajando en un borrador, se espera contar con una versión utilizable para el año 2016.

Enlaces

17 de agosto de 2015

Riesgos para tu privacidad

Se pone en peligro tu privacidad a través de tu "smartphone"

Suscribirse a:

Comentarios (Atom)